注入工具

上一篇介紹了SQL注入漏洞以及一些手工注入方法,本篇介紹一下注入工具

mysql聚簇索引。1、sqlmap

sqlmap屬于比較經典的一個注入工具,功能強大,還自帶一些繞過參數

使用方法:

mysql和sql。sqlmap.py -u “url”? 對url連接進行注入檢測

然后使用注入參數進行注入

-u? //添加url進行檢測

sql注入教程。-dbs? //進行數據庫檢測

-tables? //猜解數據庫表

-colums? //猜解字段

Sql注入。--level 1~5? //設置注入等級最高5級

--risk? 1~3? //設置危險等級

--data? “參數內容”? ?//post注入

如何sql注入、-r 1.txt? //對1.txt內容進行注入

--delay? //延時

sqlmap自帶繞過腳本temper

mysql?使用方法:

--temper 腳本名稱

列出一些腳本:

apostrophemask.py 用UTF-8全角字符替換單引號字符

apostrophenullencode.py 用非法雙字節unicode字符替換單引號字符

appendnullbyte.py 在payload末尾添加空字符編碼

base64encode.py 對給定的payload全部字符使用Base64編碼

between.py 分別用“NOT BETWEEN 0 AND #”替換大于號“>”,“BETWEEN # AND #”替換等于號“=”

bluecoat.py 在SQL語句之后用有效的隨機空白符替換空格符,隨后用“LIKE”替換等于號“=”

chardoubleencode.py 對給定的payload全部字符使用雙重URL編碼(不處理已經編碼的字符)

charencode.py 對給定的payload全部字符使用URL編碼(不處理已經編碼的字符)

charunicodeencode.py 對給定的payload的非編碼字符使用Unicode URL編碼(不處理已經編碼的字符)

concat2concatws.py 用“CONCAT_WS(MID(CHAR(0), 0, 0), A, B)”替換像“CONCAT(A, B)”的實例

equaltolike.py 用“LIKE”運算符替換全部等于號“=”

greatest.py 用“GREATEST”函數替換大于號“>”

halfversionedmorekeywords.py 在每個關鍵字之前添加MySQL注釋

ifnull2ifisnull.py 用“IF(ISNULL(A), B, A)”替換像“IFNULL(A, B)”的實例

lowercase.py 用小寫值替換每個關鍵字字符

modsecurityversioned.py 用注釋包圍完整的查詢

modsecurityzeroversioned.py 用當中帶有數字零的注釋包圍完整的查詢

multiplespaces.py 在SQL關鍵字周圍添加多個空格

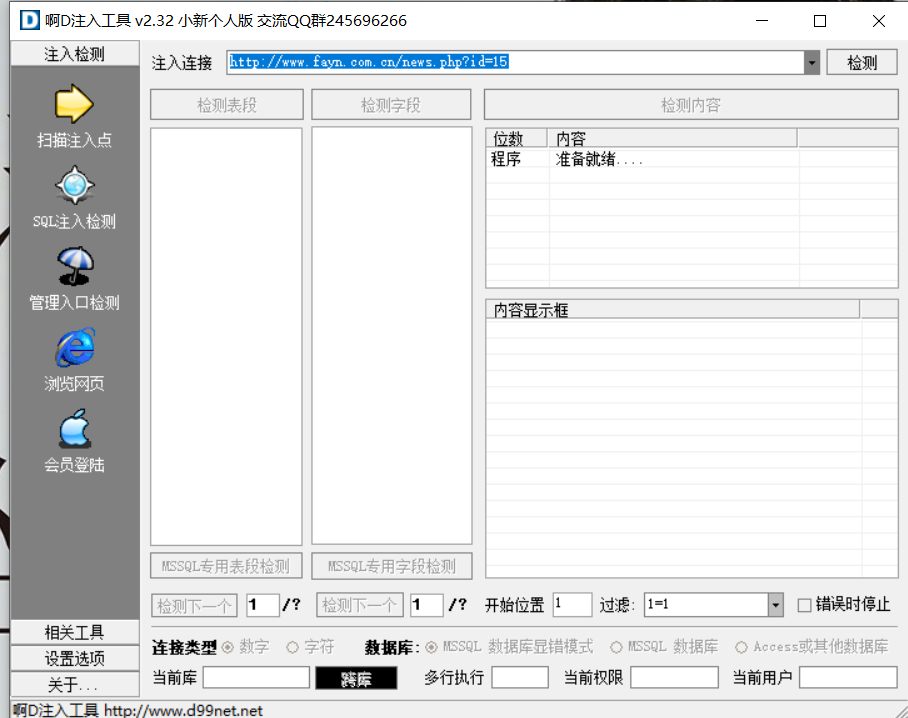

2、啊D

啊D是一個圖形化工具,直接在目標出輸入url地址即可進行自動掃描

3、明小子

明小子也是一款圖形化工具使用方法和啊D類似

版权声明:本站所有资料均为网友推荐收集整理而来,仅供学习和研究交流使用。

工作时间:8:00-18:00

客服电话

电子邮件

admin@qq.com

扫码二维码

获取最新动态