在本文中,我們將通過使用 Canarytokens工具來搭建蜜罐,對特殊資源的異常訪問行為進行感知,及時發現入侵痕跡,促使安全人員能在攻擊者入侵過程中的各個節點將安全事件應急響應的時間基線推前。

蜜罐的建立,主要的目的是用于當檢測到蜜罐中的數據或者計算資源有可疑訪問時,可對管理員進行告警。在下文中,通過Canarytokens(注:該工具是由Thinkst 創建的開源項目 ,工具的下載地址為:GitHub)工具生成的這類蜜罐與傳統的蜜罐不同,其可以有許多種形式,例如它可以是一個無人使用的用戶賬戶,也可以是一個正常用戶不會去訪問的文件,又或是一個沒有人會去點擊的鏈接等等。當針對這個蜜罐(在本文中,這類蜜罐統稱為蜜標,honeytokens)進行操作時,通過Canarytokens將會使得檢測這些異常操作更加容易,并利用獲取的信息對可疑攻擊者進行溯源。

HoneyToken:HoneyToken概念的提出,使蜜罐不再局限于硬件設備,在這里我們可以將HoneyToken看成是一個數字化的實體。它可以是一個訪問鏈接、一個文件、一個可執行文件或是一個數據庫的入口等等。任何黑客感興趣的目標信息的去價值化偽造均可成為蜜罐。

Thinkst認為honeytokens是可以“以快速的,便捷的方式幫助防御方發現他們已經被攻擊了的客觀事實”。為了實現這個目標,我們可以使用Canarytokens應用來生成token,例如可生成以下類型的token,

1、一個入侵者可能訪問的URL;

2、一個入侵者可能解析的域名或主機名稱;

3、一個入侵者可能打開的Word或 PDF文檔;

4、一個入侵者可能從其中取出資金的比特幣錢包。

當入侵者訪問或者使用由Canarytokens應用生成的honeytoken時,該工具將會通過郵件通知我們,并附帶異常事件的細節說明。

目前,使用Canarytokens工具的這種功能最容易的途徑是通過 Thinkst在 canarytokens.org上預部署的應用版本,來生成一個可用的token。該站點無需通過安裝及配置個人的Canarytokens應用,便可生成b并監控honeytokens。但這種方法的不足之處在于我們并不能控制該工具生成的數據以及無法通過這種方法來跟蹤我們自有的域名。

基于上一種方法的不足之處,如果我們想更好地監控honeytokens,那么我們需要部署個人的Canarytokens實例。而部署過程也并不復雜,首先我們需要注冊一個域名(如果已有,那么請跳過這一步),然后在一個可訪問的網絡服務器上安裝部署Canarytokens應用即可。

我們可以將Canarytokens部署在一個較為便宜的公有云上,例如DigitalOcean(此處為作者推薦,實際上我們可根據自身情況選擇其他云平臺)。因為該云服務商對于租用的虛擬服務器只需5美刀一個月。我們可以通過“droplet”來運行Ubuntu ,具體如下,

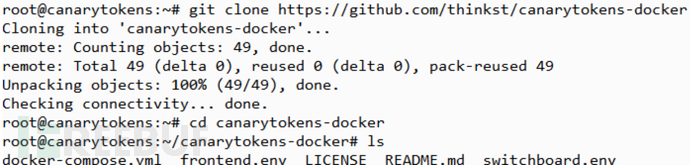

一旦新的系統運行起來,登錄進去并通過執行以下命令,來安裝Canarytokens應用,

apt-key adv --keyserver hkp://p80.pool.sks-keyservers.net:80 --recv-keys 58118E89F3A912897C070ADBF76221572C52609D

add-apt-repository -y "deb https://apt.dockerproject.org/repo ubuntu-$(lsb_release -sc) main"

apt-get update

apt-get -y dist-upgrade

apt-get -y install docker-engine python-pip python-dev libyaml-dev

pip install -U docker-compose

git clone https://github.com/thinkst/canarytokens-docker

cd canarytokens-docker

在執行完上面的安裝指令,如前文所提到的,我們還需要注冊一個個人的域名,該域名僅用于Canarytokens應用。接下來,當有了域名,我們需要去指定運行著Canarytokens應用的服務器來作為此前注冊的域名的DNS服務器。(在本案例中使用了Google域名,因其并不會產生其他額外費用,誰用誰知道),而如果你要使用到Canarytokens的PDF tokens,那么則需要兩個域名,此處先略過不談。

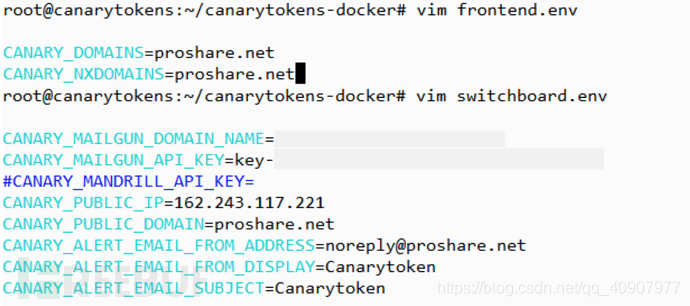

在安裝Canarytokens應用之后,我們還需修改兩個配置文件:frontenv.env以及switchboard.env,以便能順利運行Canarytokens,具體參考如下,

1、在frontenv.env文件中,我們需要指定已注冊好的域名,將其配置為CANARY_DOMAINS的參數。而如若我們需要使用到PDF tokens,那么可修改CANARY_NXDOMAINS的參數為注冊的第二個域名。否則,則同樣將其參數設置為第一個域名。

2、在 switchboard.env文件中,指定CANARY_PUBLIC_DOMAIN參數為此前在frontenv.env文件配置的第一個域名。指定服務器的公網IP地址作為 CANARY_PUBLIC_IP的參數。在CANARY_ALERT_EMAIL參數中自定義發送告警郵件所用的郵箱,可通過申請創建一個 Mailgun 賬戶,并將之也匹配到CANARY_MAILGUN參數中。

以下為本文的 Canarytokens應用配置文件的配置情況。當然,個人的配置情況會與此不同,這里僅供參考,

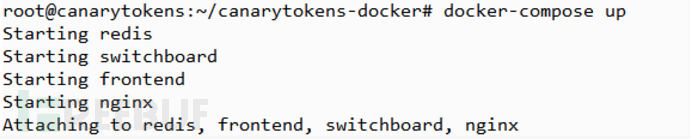

在配置好Canarytokens之后,我們可以通過運行“docker-compose up”指令(第一次運行時會自動下載合適的Docker鏡像)來啟用該應用工具。

隨后,使用瀏覽器通過IP地址或域名,來訪問啟用了Canarytokens的服務器。請注意,上述應用的URL是對任何人都開放的,而該應用目前也暫不支持管理員賬戶的默認認證。

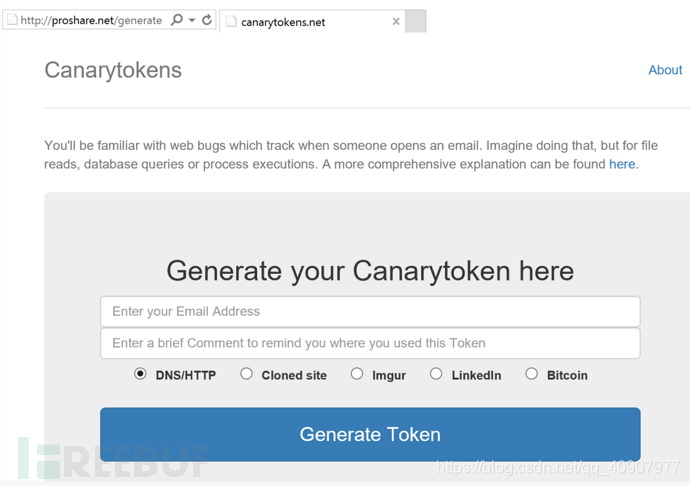

在將瀏覽器頁面定向到Canarytokens實例時,我們將會看到類似的如下截圖,在這里,我們可以生成一個新的token,而我們也需要在這里填寫上接收告警信息(當token被訪問時)的郵箱。

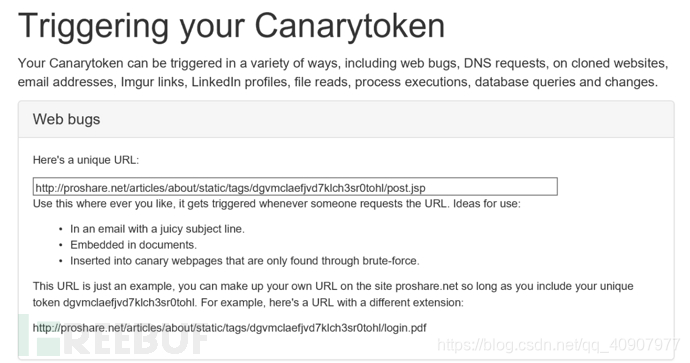

在這里,我建議從默認的“DNS/HTTP”處來開始實驗。該token可被多種方式觸發,包括訪問Canarytokens生成的URL,主機名解析,打開文檔文件等方式。

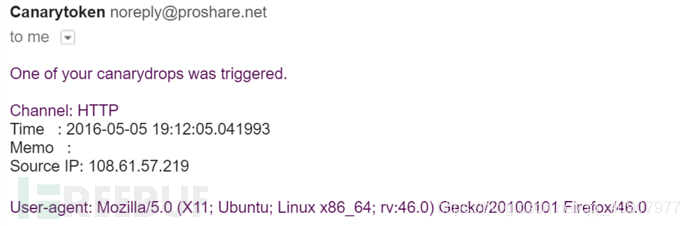

例如,當訪問一個與上述生成的token相符的URL時,應用將會通過郵件來進行告警通知。正如我們所看到的,該告警信息包括了訪問該鏈接的源IP地址,訪問的客戶端瀏覽器信息。如果一開始不能接收到相關的告警通知,請檢查下此前的Mailgun設置以及查看郵件賬戶的垃圾箱。

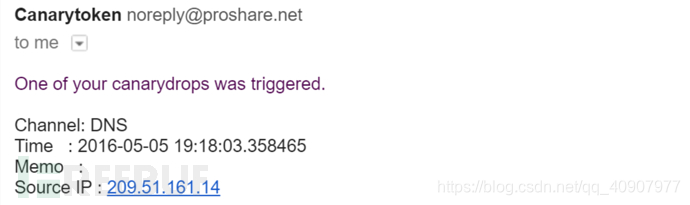

當入侵者解析主機名時,該token亦能被觸發。告警信息如下,其中包含了攻擊者DNS服務器的IP地址。該信息可用于溯源追蹤攻擊者的物理位置。

如果我們使用Canarytokens生成一個Microsoft Word文檔,在其被打開時,我們同樣也會接收到告警郵件。但告警內容會與之前的告警略有不同,其中的客戶端信息還會包含打開該Word文檔的軟件版本信息。其利用了底部一個隱藏的圖像文件來感知打開情況。值得注意的是,在“ Protected View”模式下,是無法訪問該Word文件的,需要點擊“啟用編輯”(Enable Editing)按鈕才能觸發honeytoken。

如若需要關閉 Canarytokens應用,在終端命令中按下Ctrl+C便可終止應用。而該應用服務器會通過它生成的dump.rdb文件來定位終止前的狀態。通過該方式,將會記錄上一次運行時生成的tokens,在下次使用時仍然進行監控。如果我們想以一個全新的狀態開始,將dump.rdb文件即可。

Honeytokens提供了一種誘騙的方式來檢測入侵者對我們數據、基礎設施以及應用的訪問狀態。因為合法的用戶并無法訪問到這些蜜罐資源,所以任何對這些蜜罐的訪問我們皆可認為是可疑的。而通過這種行為相關性也可以來提高檢測異常行為的成功率。

所以,接下來,就讓我們開始試試吧!

參考鏈接 :

如何用Canarytokens搭建蜜罐并檢測可疑入侵 :https://www.freebuf.com/sectool/104901.html

版权声明:本站所有资料均为网友推荐收集整理而来,仅供学习和研究交流使用。

工作时间:8:00-18:00

客服电话

电子邮件

admin@qq.com

扫码二维码

获取最新动态