2019獨角獸企業重金招聘Python工程師標準>>>

動態調試smali 實戰

-

反編譯后修改AndroidMainfest.xml 在Application節點下添加

android:debuggable="true" -

對安卓內核進行調試,回編譯用原來簽名 打包apk 重新裝到手機上

-

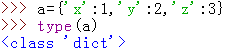

工具,現在我們開發都用的是Android Studio ,該IDE是基于 IDEA的 ,不得不說IDEA是一款比較好用的IDE 沒有之一。需要安裝一個插件 ,本文測試用的IDEA SmaliIdea https://bitbucket.org/JesusFreke/smali/downloads/

-

安裝插件 如下圖

-

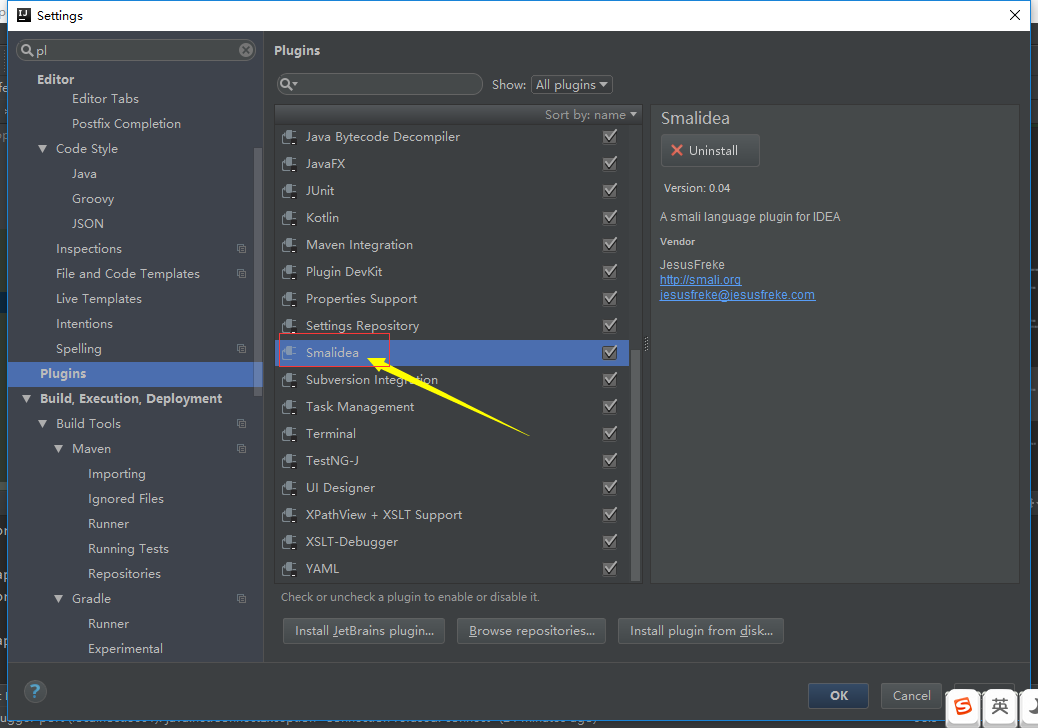

代碼動態調試。導入反編譯好的Smali項目

-

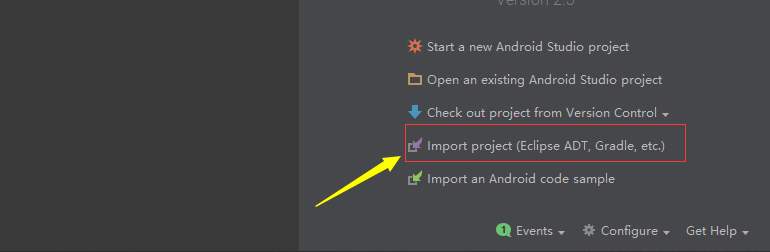

選中smali文件夾 make directory as Sources Root

-

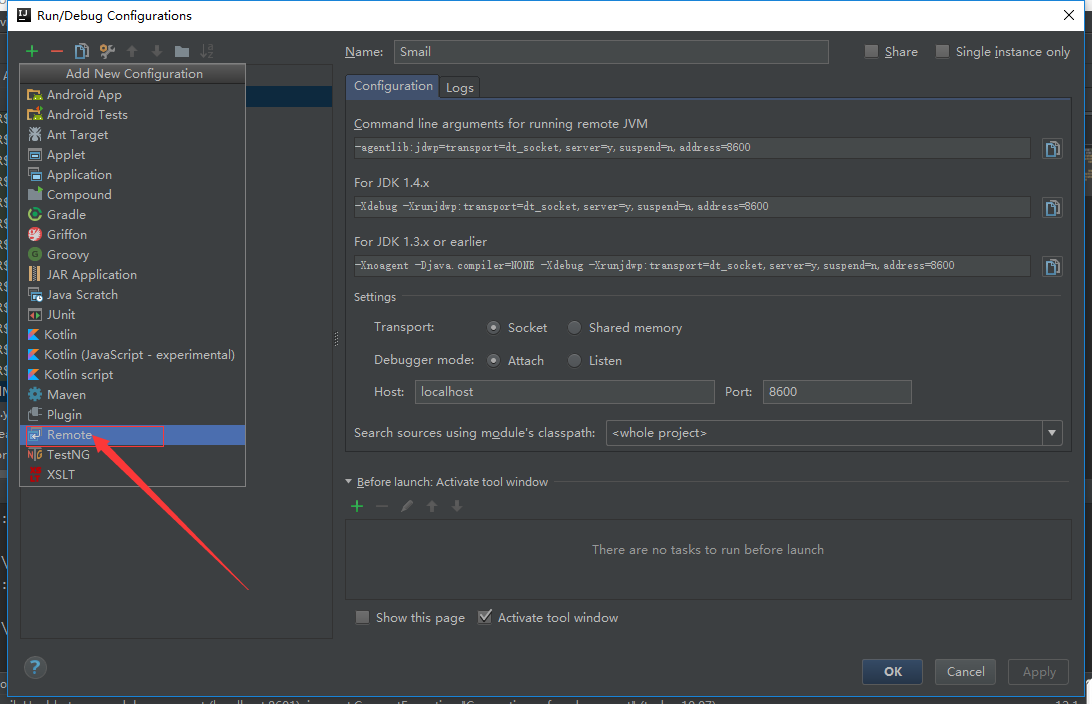

安卓反調試?需要新建一個remote 修改localhost 你可以在DDMS里面查看該app所占的端口號,

-

在Terminal 中輸入如下命令 啟動需要調試的界面

adb shell am start -D -n packageName/ActivityName -

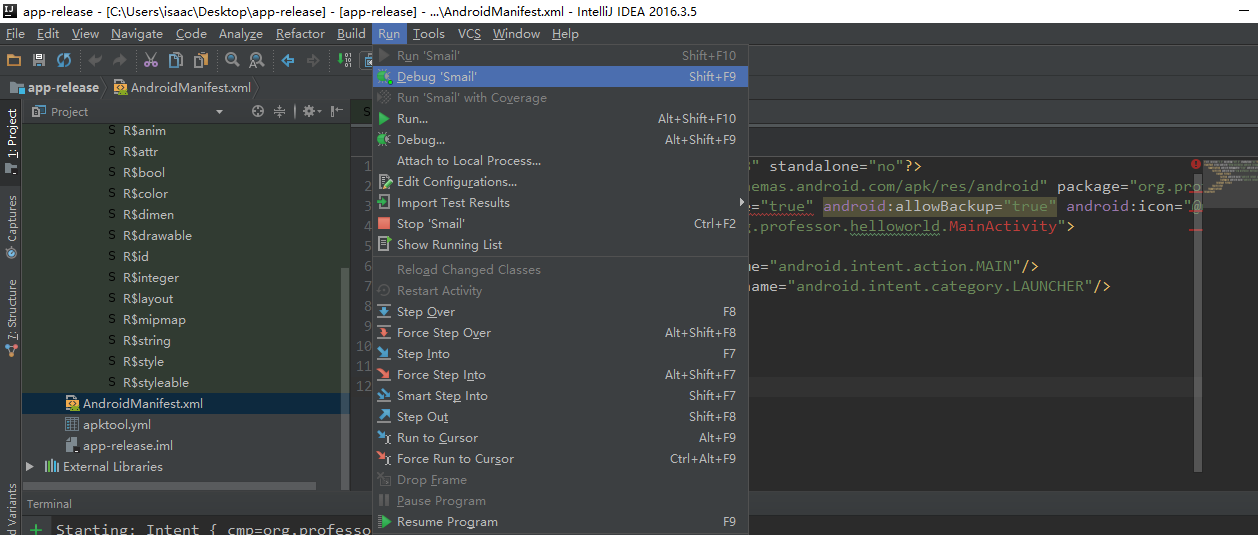

然后在菜單欄 Run --> Debug

安卓動態調試?

-

之后就調試了 和 Java代碼Debug 方式完全一樣 可以watch 寄存器中的值

![[Cacti] cacti监控mongodb性能实战](http://blog.itpub.net/attachment/201410/5/26230597_1412496772lg39.png)